微软发布KB5028407更新,修复内存信息泄露漏洞

更新时间:2023-08-15 14:16:58作者:ycwjzy

8 月 15 日消息,微软近日面向所有处于支持状态的 Win10、Win11、Windows Server 系统版本,发布 KB5028407 安全更新,重点缓解了追踪编号为 CVE-2023-32019 漏洞。

该漏洞由谷歌 Project Zero 团队的安全研究员 Mateusz Jurczyk 发现,可以在不提升到管理员权限下。让经过身份验证的用户 (攻击者) 访问特权进程中的内存,从而提取相关敏感信息。

注:该漏洞追踪编号为 CVE-2023-32019,评分为 4.7/10 分(中级),不过微软评估为“重要”。

微软表示成功利用此漏洞的攻击者可以从服务器上运行的特权进程查看堆内存。

成功利用此漏洞需要攻击者与系统中其他用户运行的另一个特权进程协调攻击。

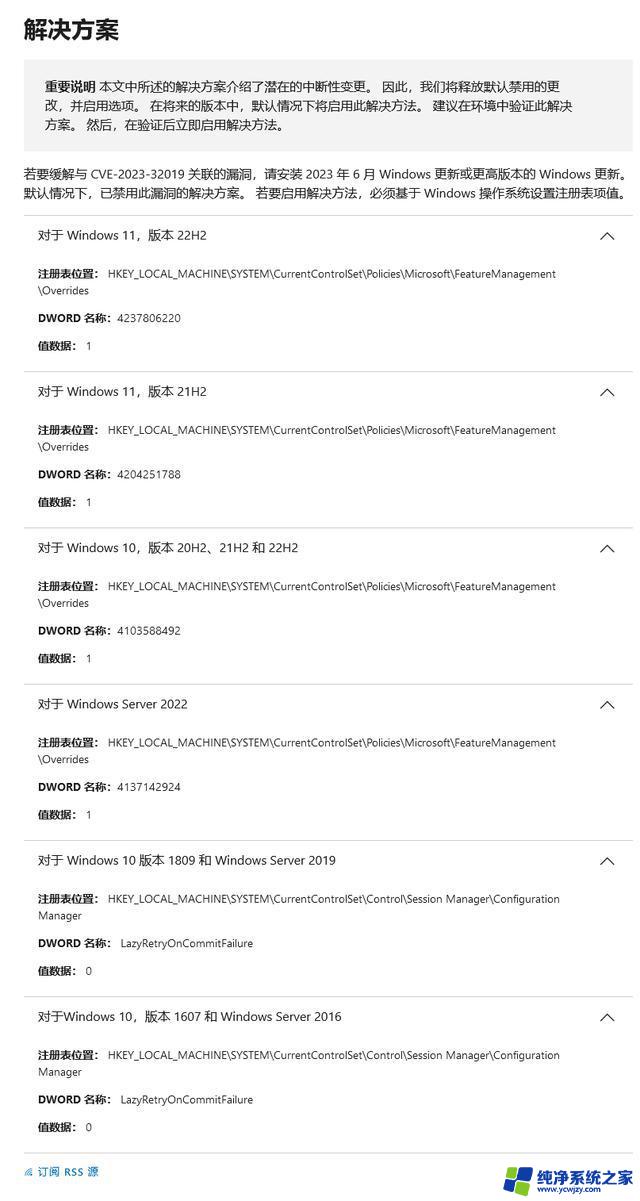

微软表示用户如果要缓解与 CVE-2023-32019 关联的漏洞,需要通过 Windows Update 或者其它方式安装 6 月以及后续的安全更新。

微软发布KB5028407更新,修复内存信息泄露漏洞相关教程

- 微软2023年11月周二发布安全补丁,针对63个漏洞进行修复

- 微软Edge 136稳定版发布:修复远程攻击漏洞、恢复拼写检查功能最新消息

- 微软发布Win10可选更新19045.4598,修复任务栏应用右键菜单问题

- 微软Microsoft发现漏洞,称可用于关闭发电厂——安全威胁暴露,如何应对?

- 微软AI团队遭遇数据外泄,涉及3万条内部信息和38TB数据

- 微软宣布12月“Patch Tuesday”共修复30项安全漏洞,为用户提供强大的安全保护

- 网安公司:微软存在安全漏洞尚未修复,紧急提醒用户及时采取防护措施

- 微软Xbox Series S Carbon Black新版发布:游戏存储新选择引发热议

- Windows 又现“25 年老漏洞”,微软:我们不修,用户数据安全受到威胁!

- 黑客声称已窃取3000万客户信息,微软否认数据遭泄露,真相揭晓!

- 英伟达独显游戏本用户注意 免费提升性能的方法来了:简单实用的调整技巧

- 不支持Windows 11电脑运行三年,我学到了这些经验

- RTX 5080破发价7944元,英特尔加价、AMD“变形金刚”架构引关注

- Firefox火狐浏览器延长支持Win7/8/8.1系统至2026年3月,用户可放心使用

- 需求不及RX 9070 XT:AMD中国特供RX 9070 GRE已降价700元,抢购价值不容错过

- 需求不及RX 9070 XT:AMD中国特供RX 9070 GRE已降价700元,抢购价值不容错过

微软资讯推荐

win10系统推荐

系统教程推荐