详解2023年12月微软发布的周二补丁报告及其重要性解读

微软在其12月补丁周二的安全更新中披露了34个漏洞的修复程序,从而结束了2023年。此版本影响Windows、Office、Dynamics、Azure和其他产品,解决了四个缺陷被评为“关键”的问题,同时对30个错误进行了“重要”排名。一个众所周知的影响AMD处理器的0Day漏洞也得到了修补。

今年的最后一批更新提供了涵盖多种漏洞类型的补丁,如权限提升、远程代码执行、欺骗、拒绝服务和信息披露漏洞。接受修复的技术范围从核心Windows组件到Dynamics应用程序,再到Azure云服务,显示了其广阔的范围。

其中的亮点包括AMD的0Day漏洞导致推测性执行的潜在数据泄露、影响Outlook的无交互远程代码执行错误、Windows Internet连接共享(ICS)中的关键RCE漏洞,以及利用OAuth身份验证漏洞的Power Platform连接器中的关键欺骗弱点。

在这份月度报告中,我们将分解这些零日威胁以及解决的其他主要关键问题。我们的分析将检查严重性评级、利用向量和补救建议,以强调优先排序的基本补丁。无论您是管理Windows客户端和服务器,还是管理基于云的服务,在2023年结束时,应用这些最终密钥修复都有助于保护环境。

本文索引

1-关键亮点-补丁2023年12月星期二

2-2023年12月修补的0Day漏洞

3-2023年12月修补的关键漏洞

OAuth身份验证漏洞导致关键Power平台欺骗无交互RCE通过特制电子邮件击中Outlook4-按类别列出的漏洞

5-2023年12月修补的产品列表修补周二报告

6-2023年12月修补的漏洞完整周二修补列表

Azure漏洞7-本文总结

1-关键亮点-补丁2023年12月星期二

在12月的补丁周二中,微软解决了34个缺陷。其中包括一个公开披露的导致推测性数据泄露的AMD零日漏洞。此更新包括跨类别的修补程序,如权限提升、远程代码执行、信息披露、拒绝服务和欺骗漏洞。

此版本中受影响的关键产品涵盖微软的生态系统,包括Windows、Edge、Office、Dynamics、Azure等。快速应用这些2023年的最终安全修复仍然至关重要。

主要亮点包括:

总缺陷和零日漏洞:此更新总共解决了34个错误,其中一个是AMD零日漏洞,尽管需要本地访问,但仍允许潜在的数据暴露。关键缺陷:解决了四个关键问题,包括影响Outlook的无交互RCE、导致连接劫持的两个ICS错误以及Power Platform连接器中的OAuth欺骗缺陷。漏洞类型:10个权限提升漏洞领先,随后是8个关键的远程代码执行。信息披露、拒绝服务和欺骗是其他具有众多补丁的类别。0Day漏洞威胁:唯一的零日是AMD处理器允许在除以零后进行推测性数据检索,从而泄露敏感数据。关键级别错误:我们强调了主要的关键漏洞,如Outlook、ICS和Power Platform连接器缺陷,需要优先进行修补。非关键注意事项:其他主要问题包括操作系统内核升级和系统管理程序转义,以及Azure、Windows和Dynamics产品中的信息披露错误。这个12月的补丁星期二将微软的安全维护生命周期延续到2023年底。在威胁利用漏洞之前,应用这些更新来关闭漏洞。

2-2023年12月修补的0Day漏洞

本月唯一的0Day漏洞是影响某些AMD处理器的CVE-2023-20588。这种推测性执行硬件缺陷可以允许在除以零的条件后发生数据泄露,从而实现信息披露。它被微软评为重要严重性,要求本地攻击者访问易受攻击的AMD CPU,以强制执行返回推测数据结果的除以零操作,从而破坏机密性保护。尽管AMD的影响有限,但修复这一众所周知的零日可以降低数据暴露的风险,Windows版本现在提供了缓解措施,无论芯片组供应商如何。应用12月的补丁程序关闭了所有受支持版本的Windows的AMD 0Day漏洞。

3-2023年12月修补的关键漏洞

两个关键的Windows ICS远程代码执行漏洞(CVE-2023-35630、CVE-2023-3 5641)和一个Power Platform OAuth欺骗问题(CVE-202 3-36019)导致了本月的高严重性威胁。让我们在本节中深入了解这些漏洞。

Windows Internet连接共享错误打开关键RCE的大门

标记为CVE-2023-35630和CVE-2023-3 5641的两个漏洞通过影响Windows Internet连接共享(ICS),构成关键的远程代码执行威胁。成功利用这两个问题可能会允许基于相关权限提升错误在SYSTEM安全上下文中执行任意代码。

但是,攻击者需要将网络定位在与Windows ICS服务器目标相同的本地网段上,从而限制了外部利用向量。尽管如此,能够访问本地网络的入侵者在获得最高级别的SYSTEM权限后可能会劫持连接。

虽然攻击复杂性排名较低,但通过允许完整的系统接管来发起进一步的攻击,破坏ICS会产生重大影响。这两个Windows ICS漏洞的基本CVSS评级均为8.8,这突出表明如果不进行本地化网络访问,它们将面临严重的入侵风险。

OAuth身份验证漏洞导致关键Power平台欺骗

CVE-2023-36019因其对Microsoft Power Platform连接器的欺骗威胁而被评为“关键”,主要是因为它只需要受害者点击特制的链接。此web服务器漏洞通过网络钓鱼链接欺骗用户后,会在用户的浏览器中运行恶意脚本。

修复了导致欺骗的连接器管理方面的OAuth身份验证弱点。现在,所有连接器都被分配了随机per-connector重定向URI,以关闭攻击向量。更新现有的OAuth 2.0集成以利用连接器特定的重定向URI也弥补了Power Platform的这一关键安全漏洞。

无交互RCE通过特制电子邮件攻击Outlook

Outlook用于呈现的MSHTML引擎中存在一个名为CVE-2023-35628的远程代码执行漏洞。通过发送一封特制的电子邮件,即使在邮件被查看之前,这个错误也可能导致RCE。

利用此Outlook威胁不需要用户交互,攻击者可以在交付后自动触发入侵。修补程序可防止利用MSHTML攻击表面进行无提示利用。

CVE ID

CVE ID号

描述

CVSSv3

评分

Severity

严重程度

CVE-2023-36019

Microsoft Power Platform Connector Spoofing Vulnerability

Microsoft Power Platform连接器欺骗漏洞

9.6

关键

CVE-2023-35630

Internet Connection Sharing (ICS) Remote Code Execution Vulnerability

Internet连接共享(ICS)远程代码执行漏洞

8.8

关键

CVE-2023-35641

Internet Connection Sharing (ICS) Remote Code Execution Vulnerability

Internet连接共享(ICS)远程代码执行漏洞

8.8

关键

CVE-2023-35628

Windows MSHTML Platform Remote Code Execution Vulnerability

Windows MSHTML平台远程代码执行漏洞

8.1

关键

4-按类别列出的漏洞

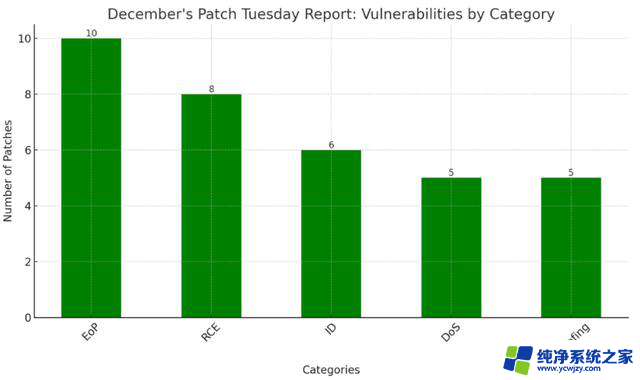

12月的补丁星期二总共解决了34个漏洞。权限提升问题以10个补丁位居榜首,其次是8个远程代码执行和6个信息泄露漏洞。其余部分包括5个拒绝服务和5个欺骗缺陷。

以下是本月修补的类别分类:

特权提升–10远程代码执行–8信息披露-6拒绝服务-5欺骗-5下表显示了微软2023年12月周二补丁中映射到这些漏洞类型的CVE ID:

Vulnerability Category

分类

CVE IDs

Elevation of Privilege

特权提升

CVE-2023-35624, CVE-2023-35632. CVE-2023-35633, CVE-2023-35644, CVE-2023-36003, CVE-2023-36005, CVE-2023-36011, CVE-2023-36367, CVE-2023-36424, CVE-2023-36427

Remote Code Execution

远程代码执行

CVE-2023-35628, CVE-2023-35629, CVE-2023-35630, CVE-2023-35634, CVE-2023-35635, CVE-2023-35639, CVE-2023-35641, CVE-2023-35642

Information Disclosure

信息披露

CVE-2023-35636, CVE-2023-35643, CVE-2023-36404, CVE-2023-36406, CVE-2023-36428, CVE-2023-36009

Denial of Service

拒绝服务

CVE-2023-35621, CVE-2023-35638, CVE-2023-35642, CVE-2023-36010, CVE-2023-36392

Spoofing

欺骗

CVE-2023-35619, CVE-2023-35622, CVE-2023-36004, CVE-2023-36019, CVE-2023-36020

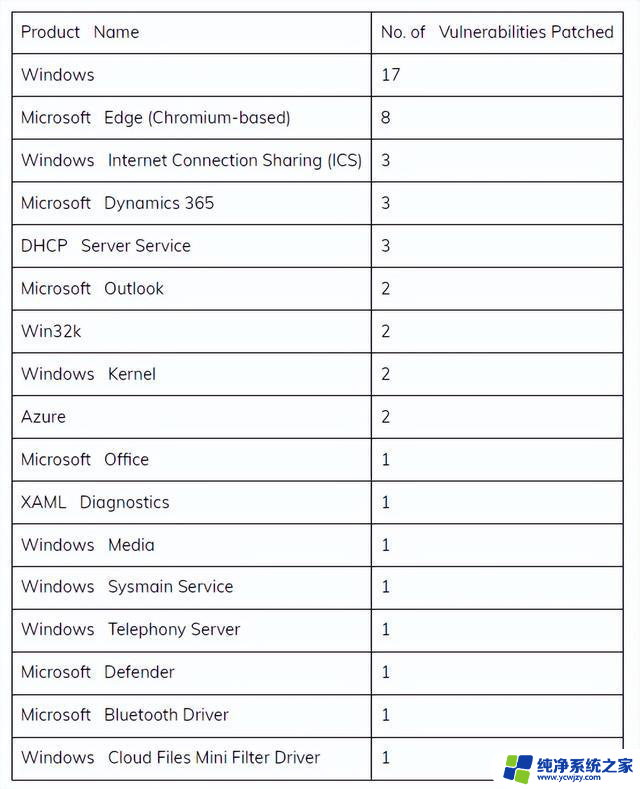

5-2023年12月修补的产品列表修补周二报告

微软2023年12月的补丁星期二包括对其广泛产品、应用程序和服务的更新。以下是已收到修补程序的应用程序和产品组件:

6-2023年12月修补的漏洞完整周二修补列表

在此处下载2023年12月修补程序星期二修补的产品的完整漏洞列表。

Azure vulnerabilities

CVE

Title

Exploited?

Publicly disclosed?

CVSSv3 base score

CVE-2023-35624

Azure Connected Machine Agent Elevation of Privilege Vulnerability

No

No

7.3

CVE-2023-35625

Azure Machine Learning Compute Instance for SDK Users Information Disclosure Vulnerability

No

No

4.7

Browser vulnerabilities

CVE

Title

Exploited?

Publicly disclosed?

CVSSv3 base score

CVE-2023-35618

Microsoft Edge (Chromium-based) Elevation of Privilege Vulnerability

No

No

9.6

CVE-2023-36880

Microsoft Edge (Chromium-based) Information Disclosure Vulnerability

No

No

4.8

CVE-2023-38174

Microsoft Edge (Chromium-based) Information Disclosure Vulnerability

No

No

4.3

CVE-2023-6512

Chromium: CVE-2023-6512 Inappropriate implementation in Web Browser UI

No

No

N/A

CVE-2023-6511

Chromium: CVE-2023-6511 Inappropriate implementation in Autofill

No

No

N/A

CVE-2023-6510

Chromium: CVE-2023-6510 Use after free in Media Capture

No

No

N/A

CVE-2023-6509

Chromium: CVE-2023-6509 Use after free in Side Panel Search

No

No

N/A

CVE-2023-6508

Chromium: CVE-2023-6508 Use after free in Media Stream

No

No

N/A

ESU Windows vulnerabilities

CVE

Title

Exploited?

Publicly disclosed?

CVSSv3 base score

CVE-2023-36006

Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability

No

No

8.8

CVE-2023-35639

Microsoft ODBC Driver Remote Code Execution Vulnerability

No

No

8.8

CVE-2023-35641

Internet Connection Sharing (ICS) Remote Code Execution Vulnerability

No

No

8.8

CVE-2023-35630

Internet Connection Sharing (ICS) Remote Code Execution Vulnerability

No

No

8.8

CVE-2023-35628

Windows MSHTML Platform Remote Code Execution Vulnerability

No

No

8.1

CVE-2023-21740

Windows Media Remote Code Execution Vulnerability

No

No

7.8

CVE-2023-35633

Windows Kernel Elevation of Privilege Vulnerability

No

No

7.8

CVE-2023-35632

Windows Ancillary Function Driver for WinSock Elevation of Privilege Vulnerability

No

No

7.8

CVE-2023-36011

Win32k Elevation of Privilege Vulnerability

No

No

7.8

CVE-2023-36005

Windows Telephony Server Elevation of Privilege Vulnerability

No

No

7.5

CVE-2023-36004

Windows DPAPI (Data Protection Application Programming Interface) Spoofing Vulnerability

No

No

7.5

CVE-2023-35622

Windows DNS Spoofing Vulnerability

No

No

7.5

CVE-2023-35643

DHCP Server Service Information Disclosure Vulnerability

No

No

7.5

CVE-2023-35638

DHCP Server Service Denial of Service Vulnerability

No

No

7.5

CVE-2023-35629

Microsoft USBHUB 3.0 Device Driver Remote Code Execution Vulnerability

No

No

6.8

CVE-2023-35642

Internet Connection Sharing (ICS) Denial of Service Vulnerability

No

No

6.5

CVE-2023-36012

DHCP Server Service Information Disclosure Vulnerability

No

No

5.3

CVE-2023-20588

AMD: CVE-2023-20588 AMD Speculative Leaks Security Notice

No

Yes

N/A

Microsoft Dynamics vulnerabilities

CVE

Title

Exploited?

Publicly disclosed?

CVSSv3 base score

CVE-2023-36020

Microsoft Dynamics 365 (on-premises) Cross-site Scripting Vulnerability

No

No

7.6

CVE-2023-35621

Microsoft Dynamics 365 Finance and Operations Denial of Service Vulnerability

No

No

7.5

Microsoft Dynamics Azure vulnerabilities

CVE

Title

Exploited?

Publicly disclosed?

CVSSv3 base score

CVE-2023-36019

Microsoft Power Platform Connector Spoofing Vulnerability

No

No

9.6

Microsoft Office vulnerabilities

CVE

Title

Exploited?

Publicly disclosed?

CVSSv3 base score

CVE-2023-35636

Microsoft Outlook Information Disclosure Vulnerability

No

No

6.5

CVE-2023-36009

Microsoft Word Information Disclosure Vulnerability

No

No

5.5

CVE-2023-35619

Microsoft Outlook for Mac Spoofing Vulnerability

No

No

5.3

System Center vulnerabilities

CVE

Title

Exploited?

Publicly disclosed?

CVSSv3 base score

CVE-2023-36010

Microsoft Defender Denial of Service Vulnerability

No

No

7.5

Windows vulnerabilities

CVE

Title

Exploited?

Publicly disclosed?

CVSSv3 base score

CVE-2023-35634

Windows Bluetooth Driver Remote Code Execution Vulnerability

No

No

8

CVE-2023-35644

Windows Sysmain Service Elevation of Privilege

No

No

7.8

CVE-2023-36696

Windows Cloud Files Mini Filter Driver Elevation of Privilege Vulnerability

No

No

7.8

CVE-2023-35631

Win32k Elevation of Privilege Vulnerability

No

No

7.8

CVE-2023-36391

Local Security Authority Subsystem Service Elevation of Privilege Vulnerability

No

No

7.8

CVE-2023-36003

XAML Diagnostics Elevation of Privilege Vulnerability

No

No

6.7

CVE-2023-35635

Windows Kernel Denial of Service Vulnerability

No

No

5.5

7-本文总结

微软2023年12月的补丁周二解决了34个漏洞,包括公开披露的AMD零日漏洞和影响Windows、Dynamics和Azure产品的关键远程代码执行缺陷。

此版本修复了各种类型的漏洞,其中权限提升问题在10个实例中最为普遍。远程代码执行排名第二,发布了8个补丁。关键漏洞包括Outlook RCE、ICS RCE漏洞和Power Platform连接器欺骗漏洞。

本月解决的关键漏洞包括无交互Outlook RCE、两个可能导致系统接管的ICS缺陷,以及一个允许OAuth对Power Platform连接器进行欺骗攻击的身份验证旁路。立即修补有助于在威胁利用这些攻击表面之前降低入侵风险。

除了关键问题外,许多重要的评级问题也得到了补救,包括影响云服务和Windows组件的信息泄露和拒绝服务漏洞。总体而言,12月的补丁填补了微软产品组合中的34个安全漏洞。

原文链接:https://thesecmaster.com/breaking-down-the-latest-december-2023-patch-tuesday-report/

详解2023年12月微软发布的周二补丁报告及其重要性解读相关教程

- 微软2023年11月周二发布安全补丁,针对63个漏洞进行修复

- 微软的最新信息:全面解读微软2021年度报告

- 23年7月二手显卡性价比排行;4060首发涨价? - 23年7月最具性价比的二手显卡排行榜,同时关注4060首发是否涨价

- 科技昨夜今晨1009:英特尔暗示微软Win12明年发布的重要消息

- 2023年12月底:手机CPU排名前10一览-全面解析2023年底最新手机CPU排行榜

- NVIDIA发布2024财年第四季度及全年财务报告:营收超预期,净利润飙升

- 周末要闻:美联储决议悬念重重,明星科技股发财报,微软为何收购动视,投资者纷纷抛售科技股

- NVIDIA 发布 2026 财年第一季度财务报告,收入和利润超出市场预期

- 微软发布Win11 23H2 RP 22631.4534预览版,全面解读最新功能更新

- 魔兽争霸3 1.36.1 PTR补丁:微软全新平衡性改动揭秘!游戏版本更新,微软引入全新平衡性调整!

- 英伟达独显游戏本用户注意 免费提升性能的方法来了:简单实用的调整技巧

- 不支持Windows 11电脑运行三年,我学到了这些经验

- RTX 5080破发价7944元,英特尔加价、AMD“变形金刚”架构引关注

- Firefox火狐浏览器延长支持Win7/8/8.1系统至2026年3月,用户可放心使用

- 需求不及RX 9070 XT:AMD中国特供RX 9070 GRE已降价700元,抢购价值不容错过

- 需求不及RX 9070 XT:AMD中国特供RX 9070 GRE已降价700元,抢购价值不容错过

微软资讯推荐

win10系统推荐

系统教程推荐